Для тех, кто не знает про сеть Tor, краткий экскурс.

Сеть Tor позволяет анонимно посещать сайты и скрытые ресурсы, посещать которые запрещено или нежелательно. С помощью этой технологии можно посещать как общедоступные сайты, так и сайты, недоступные широкой публике (так называемый, DeepWeb). Содержимое сети не индексируется поисковыми системами, а действия пользователей и история перемещений не отслеживается.

Помимо активного использования этой сети «теневыми фигурами» - хакерами, торговцами запрещенными препаратами/товарами, эта сеть также используется журналистами, которыми важно собирать информацию, не открывая своего лица, информаторами силовых структур и тех же журналистов, угнетенными народами для информирования мирового сообщества о своем положении без контроля властей, ну и всяких заговорщиков, параноиков и так далее. В общем, в этой сети представлены, наверное, все слои современного общества.

Для начала работы в сети Tor, если вы раньше с этим не сталкивались, вам достаточно скачать специально настроенный браузер с официального сайта. Для ознакомления с содержимым сети вы можете в этом браузере (в обычном она не откроется) открыть страницу местной википедии и пощелкать по ссылкам.

Говорю сразу – эти действия могут быть запрещены законодательством (на момент написания статьи это не так), к тому же вы можете попасть на сайты, которые уж точно запрещены и, по хорошему, вам там делать вообще нечего. Кроме того, сеть хоть и обещает повышенную анонимность, но не гарантирует её и, тем более, не гарантирует ПОЛНОЙ анонимности. Всё, как всегда – все действуют на свой страх и риск, никому не доверяя.

А теперь про уязвимости в сети Tor

1. Уязвимость выходных нод

Про это знают многие, уязвимость не такая серьезная, но имеет место быть. Суть в следующем – когда вы отправляете запрос через Tor, тело запроса оборачивается в несколько слоев шифрования и отправляется в вольное путешествие через других участников сети. Первый узел (нода) снимает один слой шифрования, второй узел снимает второй и так далее. Когда ваш запрос приходит на выходной узел (один из тех, что связывает сеть со внешним миром), он уже очищен от шифрования, и тот, кто владеет этим узлом, может посмотреть какой запрос куда идет.

Гарантии, что владелец выходного узла не является хакером или сотрудником спецслужб, конечно же нету. Владельцем такого узла можете стать и вы, если разрешите пересылать через вас данные – но учтите, если пойдете на такое, с вашего IP адреса пойдут запросы всей сети на всевозможные ресурсы – так что для суда именно вы будете тем, кто лазил по запрещенным сайтам. Был случай в Германии, когда посадили человека за то, что с его компьютера осуществлялись запросы к запретным серверам и с его же компьютера были попытки взломом. Аргумент, что он всего лишь поставил Tor, не сработал.

2. Уязвимость корневых узлов

Про эту уязвимость мало кто знает, да и на официальном сайте сообщества она слабо представлена, хотя именно она заставляет настороженно относиться к сети Tor и полностью деанонимизировать вас.

В чем суть уязвимости:

Когда вы запускаете Tor Browser или иную Onion Proxy, этому программному обеспечению необходимо выйти в сеть Tor, что бы дальше пропускать ваши запросы через шифрованные цепочки. Как, по вашему, тот же браузер узнает, на какие узлы подключаться первым? Он же не будет, как дурак, сканировать всю сеть в поисках боевых товарищей (хотя, наверное, стоило бы).

В браузер Tor и прокси, которые идут с официального сайта, встроены списки серверов, на которые необходимо войти в самом начале, что бы получить адреса релеев (узлов дальнейшей пересылки).

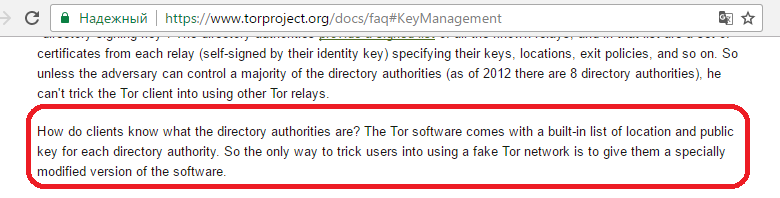

Об этом скупо сказано в FAQ проекта:

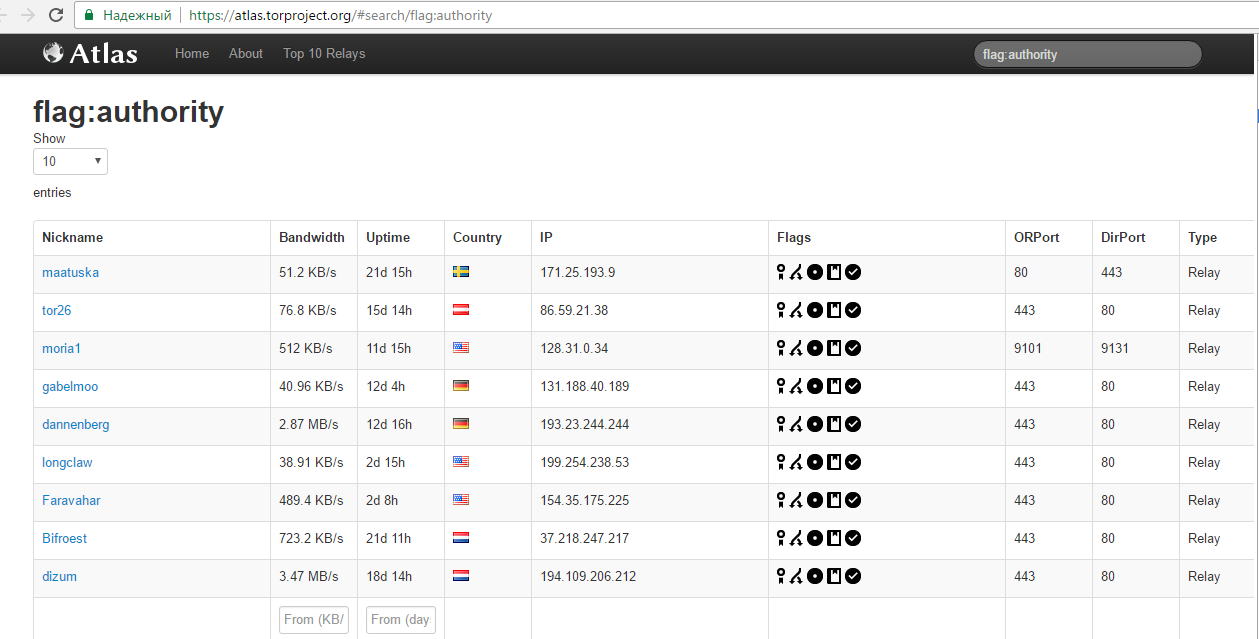

Самих доверенных серверов не так уж и много – на февраль 2017 всего 9 штук. Их можно посмотреть здесь:

Три из них находятся в США.

Уже видите опасность? А если допустить, что часть из них принадлежит АНБ/ФБР/ФСБ/злобным хакерам?

В таком случае, сценарий атаки на вас простой:

1. Вы запускаете Tor Browser, он подключается к одной из этих нод.

2. Нода возвращает вашему браузеру список адресов, на которые можно обратиться (сейчас так устроен протокол), ваш браузер выбирает случайный адрес из списка. Но, в случае отслеживания вас, вам возвращаются только те адреса, которые подходят отправляющему.

3. Вы подключаетесь к точке из списка – таким образом, владелец доверенного сервера знает вашу точку входа, ваш сетевой адрес время и примерный объем отправляемого запроса. Если даже у него нет доступа к точке выхода, он может сопоставить время и примерный объем отправляемых пакетов с вашего узла со временем и объемом пакетов ресурса, который отслеживает – иными словами, может собрать базу по вашим перемещениям внутри сети.

Эта та информация, которую надо иметь в виду – считается, что доверенные сервера неподкупны, что все выходные точки не перекрыть спецам, что анонимность в сети довольно высокая – но не обольщайтесь, что бы вы не делали, вы должны делать с оглядкой на несовершенство протоколов и человеческой натуры.

Берегите себя (и не лезьте, куда не следует! :))